|

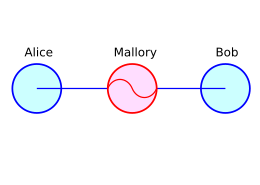

Tấn công xen giữaTrong mật mã học và an ninh máy tính, một cuộc tấn công xen giữa, còn được gọi theo tiếng Anh: Man-in-the-middle attack (MITM), là một cuộc tấn công mà kẻ tấn công bí mật chuyển tiếp và có thể làm thay đổi giao tiếp giữa hai bên mà họ tin rằng họ đang trực tiếp giao tiếp với nhau. Một ví dụ về các cuộc tấn công man-in-the-middle là nghe trộm (eavesdropping), trong đó kẻ tấn công kết nối độc lập với các nạn nhân và chuyển tiếp thông tin giữa họ để họ tin rằng họ đang nói chuyện trực tiếp với nhau qua kết nối riêng tư, trong khi thực ra toàn bộ cuộc trò chuyện được kiểm soát bởi kẻ tấn công. Người tấn công phải có khả năng đánh chặn tất cả các thông tin liên quan đi lại giữa hai nạn nhân và tiêm những thông tin mới. Điều này đơn giản trong nhiều trường hợp; ví dụ, một kẻ tấn công trong phạm vi tiếp nhận của một điểm truy cập không dây (Wi-Fi) không được mã hóa có thể chèn mình như một "người đàn ông ở giữa" (man-in-the-middle).[1] Khi một cuộc tấn công nhằm phá hoại sự chứng thực lẫn nhau hoặc thiếu sót đó, một cuộc tấn công xen giữa có thể thành công chỉ khi kẻ tấn công có thể mạo nhận mỗi điểm cuối để thỏa mãn mong đợi chính danh từ đầu kia. Hầu hết các giao thức mã hóa bao gồm một số dạng xác thực thiết bị đầu cuối đặc biệt để ngăn chặn các cuộc tấn công MITM. Ví dụ: TLS có thể xác thực một hoặc cả hai bên sử dụng một nhà cung cấp chứng thực số được cả hai bên tin cậy.[2] Thí dụ Giả sử Alice muốn liên lạc với Bob. Trong khi đó, Mallory muốn chặn cuộc đối thoại để nghe trộm và có thể gửi tin sai cho Bob. Đầu tiên, Alice hỏi Bob về chìa khóa công khai của mình. Nếu Bob gửi chìa khoá công cộng của mình đến Alice, nhưng Mallory có thể chặn nó, một cuộc tấn công xen giữa có thể bắt đầu. Mallory gửi một thông điệp giả mạo đến Alice mạo nhận rằng nó đến từ Bob, nhưng thiệt ra đó là khóa công khai của Mallory. Alice, tin rằng khóa công khai này là của Bob, mã hóa tin nhắn của cô bằng chìa khoá của Mallory và gửi tin nhắn được mã hóa về Bob. Mallory một lần nữa chặn lại, giải mã tin nhắn sử dụng khóa riêng của mình, có thể thay đổi nó nếu cô ấy muốn và mã hóa lại nó bằng khóa công khai mà Bob gửi cho Alice. Khi Bob nhận được thông tin mới mã hóa, anh tin rằng nó đến từ Alice.

Thí dụ này[3][4][5] cho thấy sự cần thiết của Alice và Bob phải có một số cách để đảm bảo rằng họ thực sự sử dụng các mật mã khóa công khai của nhau, chứ không phải là khóa công khai của kẻ tấn công. Nếu không, các cuộc tấn công như vậy nói chung có thể xảy ra, về nguyên tắc, đối với bất kỳ thông tin nào được gửi bằng công nghệ khoá công khai. Một loạt các kỹ thuật khác nhau có thể giúp bảo vệ chống lại các cuộc tấn công MITM. Tham khảo

Liên kết ngoài

|

Portal di Ensiklopedia Dunia