|

モバイルデバイス・フォレンジック

モバイルデバイス・フォレンジック(英語: Mobile device forensics)は、デジタル・フォレンジックの一分野である。 解説科学捜査的に適切な条件下で、携帯機器からデジタル証拠を獲得し、データを復元することに関わる。 携帯機器という言葉は通常、携帯電話を指す。しかし、PDA機器、GPS機器、タブレット・コンピューターなど、内部メモリーと通信機能を持つあらゆるデジタル機器を意味することもある。 一部の携帯電話会社は、違法な携帯のモデルの複製を試みていた。そのため、毎年多くの新しいモデルが登場する。 犯罪によって携帯電話や携帯機器の複製する方法は、数年で広く知れ渡ることになった。しかし、携帯機器の法科学的な研究は比較的新しい分野であり、研究が始まったのは1990年代後半から2000年代前半のことであった。 携帯電話(特にスマートフォン)やその他のデジタル機器が消費者市場に普及するにつれ、既存のコンピュータ・フォレンジックの技術では対応できない機器の法科学的な調査の需要が高まった [1]。 携帯機器は、連絡先、写真、カレンダー、メモ、SMSやMMSメッセージなど、いくつかのタイプの個人情報を保存するために使用することができる。スマートフォンにはさらに、ビデオ、電子メール、ウェブの閲覧の履歴、位置情報、ソーシャルネットワークのメッセージや連絡先が含まれている可能性がある。 モバイル・フォレンジックの必要性が高まっている理由はいくつかあるが、その中でも特に顕著な理由は以下の通りである。

モバイル端末のフォレンジックは、特に多くの面で困難な場合がある [3]。

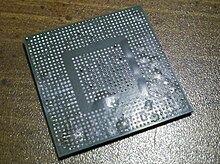

このような課題が蓄積した結果、携帯機器から証拠を抽出するためにさまざまなツールが存在するが、1つのツールや方法で、全ての機器から全ての証拠を取得することはできない。 したがって、法科学的な鑑定人、特に法廷で鑑定人としての資格を得ようとする鑑定人は、それぞれのツールや方法を使用してどのように証拠を取得するのかを理解するために、広い範囲にわたる訓練を受けることが推奨される。 また、法科学的な適切性の基準をどのように維持するか、ドーバート基準やフライ基準などの法的要件をどのように満たすかなどの知識も必要となる。 専門分野への適応モバイルデバイス・フォレンジックは、法執行機関の捜査への適応で最もよく知られている。しかし、軍事情報、企業内の調査、私的な調査、刑事事件の弁護、民事事件の弁護、デジタル証拠の開示にも役立つ。 証拠の種類携帯機器の技術が進歩するにつれ、携帯機器に含まれるデータの量と種類は増加の一途をたどっている。 携帯電話から回収できる可能性のある証拠は、いくつかの異なるソースから得られる。携帯電話のメモリ、SIMカード、そしてSDカードなどの付属メモリカードなどである。 従来、携帯電話のフォレンジックといえば、SMSやMMSのメッセージ、通話ログ、コンタクトリスト、そして携帯電話のIMEI・ESN(製品のシリアル番号)の情報の復元が一般的だった。 しかし、新しい世代のスマートフォンには、より多様な情報が含まれている。 その情報は、ウェブのブラウジング、ワイヤレスネットワークの設定、位置情報(画像のメタデータに含まれるジオタグを含む)、電子メール、その他のリッチインターネットメディアから、スマートフォンの「アプリ」に保存される情報(ソーシャルネットワークの投稿や連絡先などの重要なデータを含むもの)である [4]。 内蔵メモリ現在、携帯機器にはNAND型またはNOR型からなるフラッシュメモリが主に使用されている [5]。 外付けメモリ外付けメモリー・デバイスには、SIMカード、SDカード(GPS機器や携帯電話でよく見かける)、マルチメディアカード、コンパクトフラッシュ、メモリースティックなどがある。 サービスプロバイダのログファイル厳密にはモバイルデバイス・フォレンジックには含まれないが、携帯キャリアからの通話明細記録(時にはテキスト・メッセージも)は、携帯電話が押収された後に得られる「バックアップ」としての証拠となることが多い。 これらの証拠は、通話履歴やテキストメッセージが携帯電話から削除されている場合や、位置情報サービスがオンになっていない場合に有用である。 通話明細の記録と携帯基地局などのデータから、電話の持ち主の位置、止まっていたのか移動していたのか(つまり、電話の信号が特定の移動経路に沿って、ある携帯基地局の同じ側で送受信されたのか、複数の携帯基地局の異なる側で送受信されたのか)がわかる [6]。 キャリアデータとデバイスデータは、例えば監視カメラの映像や目撃者の証言など、他の情報源からの情報の裏付けを取ったり、ジオタグが付けられていない画像や動画が撮影された大まかな場所を特定したりするために使用することができる。 欧州連合(EU)は加盟国に対し、捜査に使用するために特定の電気通信データを保持するよう求めている。これには発着信データも含まれる。 携帯電話の位置を特定できる状態にして、地理的データも保持しなければならない。 しかし米国では、そのような要件は存在せず、通信事業者がどれくらいの期間データを保持すべきか、あるいは何を保持しなければならないかさえも、基準が定められていない。 例えば、テキストメッセージは1、2週間しか保存されないかもしれないが、通話ログは数週間から数ヶ月間保存されるかもしれないということである。 証拠が紛失するリスクを減らすためには、警察当局はキャリアに証拠保全書を送付しなければならない。そして捜索令状に写しを保存しなければならない [6]。 ツール初期の調査では、携帯端末を手作業で分析し、証拠となる有用な資料を写真に撮ったり、書き留めたりしていた。 Fernico ZRT、EDEC Eclipse、またはProject-a-Phoneのような法科学捜査用の撮影装置がない場合、デバイスのコンテンツが変更される危険性があり、独自のオペレーティングシステムの多くの部分にアクセスできないままになるという欠点があった。 近年、モバイル機器から論理的・物理的証拠を復元するためのハードウェア/ソフトウェアツールが数多く登場している。 ほとんどのツールは、ハードウェアとソフトウェアの両方で構成されている。 ハードウェアには、モバイル機器と差し押さえの装置を接続するためのケーブルが多数含まれている。ソフトウェアは証拠を抽出し、時には分析に使うこともある。 最近は、モバイル機器のフォレンジック・ツールが開発されている。 これは、迅速かつ正確な対テロ情報を求める軍事部隊の要求と、犯罪現場や捜査令状の執行、あるいは緊急事態における法科学的な見積もりの能力を求める法執行機関の要求の両方に応えるものである。 このようなモバイル・フォレンジック・ツールは、過酷な環境(戦場など)や手荒な扱い(落下や水没など)に耐えられるように頑丈に作られていることが多い [7]。 一般的に、1つのツールですべてのモバイルデバイスからすべての証拠を差し押さえることは不可能であるため、モバイル・フォレンジックの専門家は、調査者が、バッテリ充電器、ファラデーバッグまたは他の電波妨害装置などの付属品とともに、商用、オープンソース、広範なサポート、および狭いサポートのフォレンジックツールのミックスで構成される全体のツールキットを確立することを推奨している [8][9]。 商用のフォレンジック・ツールツールには、Belkasoft Evidence Center、Cellebrite UFED、Oxygen Forensic Detective、Elcomsoft Mobile Forensic Bundle、Susteen Secure View、MOBILEdit Forensic Express、Micro Systemation XRYなどがある。 さらに、MediaTek(MTK)、Spreadtrum、MStarなど中国製チップセットで製造された携帯電話の犯罪利用の増加に対処するために、開発されたツールもある。 このようなツールには、CellebriteのCHINEXやXRY PinPointなどがある。 オープンソースのフォレンジック・ツールほとんどのオープンソースのモバイル・フォレンジック・ツールは、プラットフォームに特化しており、スマートフォンの分析向けである。 もともとフォレンジック・ツールとして設計されたものではないが、BitPimはCDMA携帯電話やLG VX4400/VX6000、多くのSanyo Sprint携帯電話で広く使われている。 物理的なツールフォレンジックはんだ除去業界では一般的に「チップオフ」技術と呼ばれる、メモリ画像を取得するための最終的な、そして最も侵入的な方法は、不揮発性メモリチップのはんだを除去し、メモリチップリーダーに接続することである。 この方法は、データを完全に破壊してしまう潜在的な危険がある。はんだ除去時に熱が発生するため、チップとその中身を破壊する可能性がある。 BGA技術が発明される以前は、メモリ・チップのピンにプローブを取り付け、このプローブを通してメモリを回収することが可能だった。  チップのはんだ除去は、熱でチップやデータが破壊されないよう、慎重にゆっくりと行われる。 チップのはんだ除去処理をする前に、PCBをオーブンで焼き、残った水分を除去する。 これにより、はんだ除去時に残った水がチップ・パッケージを吹き飛ばしてしまう、いわゆるポップコーン効果を防ぐことができる。 はんだを溶かすには、主に次の3つの方法がある。熱風、赤外線、そして蒸気で溶かす方法である。 赤外線方式は、赤外線を特定の集積回路に集光することで機能し、小型チップに使用される。 熱風やスチーム方式では、赤外線方式ほど集中してはんだに当てることができない。 チップの再ボール化チップのはんだ除去後、再ボール化工程でチップを洗浄し、新しいスズのボールをチップに追加する。再ボール化には2種類の方法がある。

第3の方法は、すべての再ボール化プロセスを不要にするものである。 チップはY字型スプリングまたはスプリング付きポゴピンでアダプターに接続される。 Y字型スプリングは電気的な接続を確立するためにピンの上にボールが必要だが、ポゴピンはボールなしでチップ上のパッドに直接使用できる [12] [13]。 フォレンジックはんだ除去の利点は、デバイスを機能させる必要がなく、元のデータに変更を加えることなくコピーを作成できることにある。 欠点は、再ボール化装置が高価であるため、このプロセスは非常にコストがかかり、さらにデータが完全に失われる危険性がある。 それゆえに、フォレンジックはんだ除去は、経験豊富な研究機関のみが行うべきである。 JTAGデータを読み取るための既存の標準化されたインターフェースは、いくつかのモバイル機器に組み込まれている。例えば、GPS機器(NMEA)から位置データを取得したり、エアバッグ・ユニットから減速情報を取得したりする。 すべてのモバイル機器がこのような標準化されたインターフェイスを提供しているわけではないし、すべてのモバイル機器に標準的なインターフェイスが存在するわけでもないが、すべてのメーカーに共通する問題がある。 デバイス部品の小型化に伴い、はんだ付けされた集積部品の機能性と品質をどのように自動的にテストするのかという問題が生じている。 この問題に対して、JTAG(Joint Test Action Group)という業界団体がバウンダリースキャンというテスト技術を開発した。 標準化されたとはいえ、JTAGデバイス・インターフェースを使用してメモリーをリカバリーするには、4つの課題がある。 バウンダリースキャン・レジスタの正しいビットを見つけるには、どのプロセッサとメモリ回路が使用され、それらがどのようにシステムバスに接続されているかを知らなければならない。 外部からアクセスできない場合は、プリント基板上のJTAGインターフェースのテストポイントを見つけ、どのテストポイントがどの信号に使用されているかを判断しなければならない。 JTAGポートは常にコネクタではんだ付けされているわけではないので、デバイスを開けてアクセスポートをはんだ付けし直す必要がある場合もある[13]。 メモリーを読み取るためのプロトコルを知っていなければならず、最終的には回路の損傷を防ぐために正しい電圧を見つけ出さなければならない [14]。 コマンドラインのツールシステム・コマンド携帯機器は、マルウェアに感染している可能性のないツールを使用して、ネットワークの共有や他のデバイスに接続、CDからの起動をすることはできない。 したがって、システム・コマンドは、携帯機器の揮発性メモリを保存する、唯一の方法となりうる。 システム・コマンドが変更される危険性があるため、揮発性メモリが本当に重要かどうかを見極める必要がある。 同様の問題は、ネットワーク接続が利用できず、モバイル機器に2次メモリーを接続できない場合にも発生する。なぜなら、揮発性メモリーのイメージは、携帯の内部の不揮発性メモリに保存しなければならないからだ。 携帯の内部の不揮発性メモリは、ユーザーデータが保存されている場所であり、削除された重要なデータが失われる可能性が高い。 システム・コマンドは最も安価な方法だが、データ損失のリスクを伴う。 オプションと出力を含むコマンドの使用法はすべてテキストとして記述しなければならない。 ATコマンドATコマンドは古いモデムのコマンドである。例えば、Hayesコマンド・セットとモトローラ電話ATコマンドは、モデムをサポートしている機器でのみ使用できる[12]。 dd外付けメモリおよびUSBフラッシュドライブには、適切なソフトウェア(例:Unixコマンドのdd)が、ビットレベルのコピーを行うために必要である。 さらに、メモリー保護機能付きUSBフラッシュドライブは、特別なハードウェアを必要とせず、どのコンピューターにも接続できる。 多くのUSBドライブやメモリーカードには書き込みロックスイッチがあり、コピーを取りながらデータの変更を防ぐことができる。 USBドライブに保護スイッチがない場合、ブロッカーを使用してドライブを読み取り専用モードでマウントするか、例外的なケースとしてメモリチップをはんだ付けを解除することができる。 SIMカードとメモリーカードのコピーにはカードリーダーが必要になる [15]。 SIMカードは確実に分析され、連絡先やテキストメッセージのような(削除された)データを回復することもできる[12]。 アンドロイドOSにはddコマンドがある。 Androidのフォレンジック技術に関するブログ記事で、ddコマンドを使ってAndroidデバイスをライブイメージ化する方法が紹介されている[16]。 非フォレンジック商用ツールフラッシャ・ツールフラッシャ・ツールとは、EEPROMやフラッシュメモリなどのデバイス・メモリをプログラム(フラッシュ)するために使用できるプログラミング・ハードウェアおよび、またはソフトウェアである。 これらのツールは主に、デバッグ、修理、アップグレード・サービスのために、メーカーやサービス・センターから提供される。 不揮発性メモリーを上書きすることもできるし、メーカーや機器によっては、メモリーを読み取ってコピーを作成することもできる。 メモリは、例えばソフトウェア・コマンドや読み出し回路のヒューズの破壊によって、読み出しから保護することができる [17]。 なお、これはCPUが内部的にメモリーを書き込んだり使用したりすることを妨げるものではない。 フラッシャーツールは接続も使い方も簡単だが、データを変更したり、危険なオプションがあったり、完全なコピーができないものもある [13]。 議論一般的に、特定の製品でサポートされるデバイスを規定する基準は存在しない。 そのため、ベンダーによってサポートするデバイスの定義が異なるという事態を招いている。 このような状況では、ベンダーが提供するサポート対象デバイスのリストに基づいて製品を比較することは非常に難しくなる。 たとえば、ある製品を使った論理的な証拠の抽出では、そのデバイスが呼び出したリストしか生成されないが、別のベンダーはもっと多くの情報を生成できるということがありうる。 さらに、製品によってデバイスから抽出される情報量は異なる。 一般的に、購入前に製品を幅広くテストすることが強く推奨される。少なくとも2つの製品を使うのが普通である。 携帯電話の技術は急速に進化している。 モバイル機器に関連するデジタル・フォレンジックは、停滞しているか、ゆっくりと進化しているようだ。 携帯電話のフォレンジックが携帯電話の発売サイクルに追いつくためには、携帯電話のフォレンジックツールキットを評価するための、より包括的で詳細な枠組みを開発し、携帯電話の種類ごとに適切なツールや技術に関するデータをタイムリーに提供すべきである [18]。 アンチ・フォレンジクスアンチ・コンピューター・フォレンジクスは、デバイスのサイズが小さく、ユーザーのデータへのアクセスが制限されているため、より困難である[14] 。 とはいえ、CPUとメモリチップにセキュリティ回路を搭載し、はんだ付けを除去してもメモリチップが読み取れないようなハードウェアでメモリを保護しようとする動きもある [19][20]。 脚注

|