|

بروتوكول المصادقةبروتوكول المصادقة هو نوع من أنواع بروتوكولات الاتصال الحاسوبي أو من أنواع بروتوكولات التشفير المصممة خصيصاً لنقل بيانات المصادقة بين كيانين (طرفين). يسمح الكيان المتلقي بمصادقة الكيان المتصل (على سبيل المثال، العميل الذي يتصل بخادم) وكذلك المصادقة على الكيان المتصل (الخادم إلى العميل) من خلال الإعلان عن نوع المعلومات المطلوبة للمصادقة وكذلك بناء وتركيب البيانات الرقمية المطلوبة.[1] إن بروتوكول المصادقة هذا يعتبر في حقيقة الأمر طبقة الحماية الأكثر أهمية اللازمة للاتصال الآمن داخل شبكات الحاسب. الغرضمع تزايد كمية المعلومات الجديرة بالثقة التي يمكن الوصول إليها عبر الشبكة، ظهرت الحاجة إلى منع الأشخاص غير المصرح لهم من الوصول إلى هذه البيانات. من السهل سرقة هوية شخص ما في عالم الحوسبة - لذا، لا بد من اختراع طرق تحقق خاصة لمعرفة ما إذا كان الشخص / الحاسب الذي يطلب البيانات هو الطرف الفعلي والحقيقي غير المزيف، وهو الطرف المطلوب للإتصال معه.[2] تتمثل مهمة بروتوكول المصادقة في تحديد السلسلة الدقيقة من الخطوات اللازمة لتنفيذ عمليات المصادقة. لذلك، يجب أن تمتثل مبادئ البروتوكول الرئيسية، ويمكن اختصار هذه المبادئ بالشكل التالي:

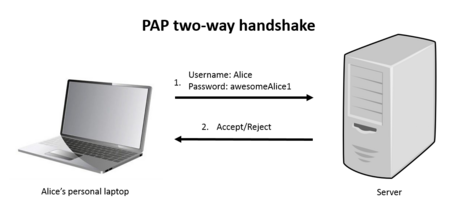

رسم توضيحي للمصادقة المستندة إلى كلمة المرور باستخدام بروتوكول مصادقة بسيط: أليس (Alice) (وهو افتراضياً كيان يرغب في التحقق منه) وبوب (Bob) (كيان يتحقق من هوية أليس) على حد سواء على علم بالبروتوكول الذي وافقوا على استخدامه. بوب لديه كلمة مرور أليس مخزنة في قاعدة بيانات للمقارنة.

هذا مثال على بروتوكول المصادقة الأساسي للغاية المعرض للعديد من التهديدات، مثل التنصت، أو إعادة الهجوم، أو هجمات الرجل في الوسط، أو هجمات القاموس، أو هجمات القوة الغاشمة. معظم بروتوكولات المصادقة أكثر تعقيداً حتى تكون قادرة على مواجهة هذه الهجمات.[4] الأنواعبروتوكولات المصادقة المتقدمة لبروتوكول PPP من نقطة إلى نقطة (Point-to-Point Protocol)يتم استخدام البروتوكولات بشكل أساسي بواسطة خوادم بروتوكول نقطة إلى نقطة (PPP) للتحقق من صحة هوية العملاء عن بُعد قبل منحهم حق الوصول إلى بيانات الخادم. يستخدم معظمهم كلمة المرور كحجر زاوية للمصادقة. في معظم الحالات، يجب مشاركة كلمة المرور بين الكيانات المتواصلة مسبقاً.[5]  PAP - بروتوكول مصادقة كلمة المروريعد بروتوكول مصادقة كلمة المرور أحد أقدم بروتوكولات المصادقة. تتم تهيئة المصادقة عن طريق إرسال العميل حزمة مع بيانات الاعتماد (اسم المستخدم وكلمة المرور) في بداية الاتصال، مع تكرار العميل طلب المصادقة حتى يتم تلقي الإقرار.[6] يعد هذا الأمر غير آمن للغاية نظراً لإرسال بيانات الاعتماد «بشكل واضح» وبشكل متكرر، مما يجعله عرضة حتى لأكثر الهجمات البسيطة مثل التنصت والهجمات التي تتم من خلال الوسط. على الرغم من دعمها على نطاق واسع، فإنه يتم تحديد أنه إذا كان التنفيذ يوفر طريقة مصادقة أقوى، فيجب تقديم هذه الطريقة قبل PAP. المصادقة المختلطة (مثل نفس العميل الذي يستخدم كل من PAP و CHAP) غير متوقع أيضاً، لأن مصادقة CHAP ستتعرض للخطر بسبب إرسال PAP لكلمة المرور بنص عادي وواضح غير مشفر. تتم تهيئة عملية المصادقة في هذا البروتوكول دائماً بواسطة الخادم / المضيف ويمكن تنفيذها في أي وقت أثناء الجلسة، وحتى بشكل متكرر. خادم يرسل سلسلة عشوائية (عادة تأتي بطول 128B). يستخدم العميل كلمة المرور والسلسلة المستلمة كمعلمات لوظيفة تجزئة MD5 ثم يرسل النتيجة مع اسم المستخدم في نص عادي. يستخدم الخادم اسم المستخدم لتطبيق نفس الوظيفة ويقارن التجزئة المحسوبة والمستلمة. المصادقة ستكون ناجحة أو غير ناجحة. EAP - بروتوكول المصادقة القابل للتوسيعتم تطوير EAP في الأصل من أجل PPP (بروتوكول نقطة إلى نقطة) ولكن اليوم يستخدم على نطاق واسع في IEEE 802.3 أو IEEE 802.11 (WiFi) أو IEEE 802.16 كجزء من إطار المصادقة IEEE 802.1x . الإصدار الأحدث موحد في RFC 5247 . تتمثل ميزة EAP في أنها مجرد إطار مصادقة عام لمصادقة خادم العميل - يتم تحديد طريقة المصادقة المحددة في إصداراتها العديدة المسماة أساليب EAP. يوجد أكثر من 40 طريقة EAP ، والأكثر شيوعاً هي:

البروتوكولات المعمارية AAA (المصادقة، التفويض، المحاسبة)البروتوكولات المعقدة المستخدمة في الشبكات الأكبر للتحقق من المستخدم (المصادقة)، والتحكم في الوصول إلى بيانات الخادم (التخويل) ومراقبة موارد الشبكة والمعلومات اللازمة لفوترة الخدمات (المحاسبة). TACACS ، XTACACS و TACACS +أقدم بروتوكول AAA يستخدم المصادقة المستندة إلى IP دون أي تشفير (تم نقل أسماء المستخدمين وكلمات المرور كنص عادي). أضاف الإصدار الأحدث XTACACS (Extended TACACS) التفويض والمحاسبة. تم استبدال كلا البروتوكولين لاحقاً بـ TACACS +. يفصل TACACS + بين مكونات AAA ، وبالتالي يمكن فصلها ومعالجتها على خوادم منفصلة (حتى يمكنها استخدام بروتوكول آخر على سبيل المثال التخويل). يستخدم TCP (بروتوكول التحكم في النقل) للنقل ويقوم بتشفير الحزمة بأكملها. TACACS + هي ملكية لشركة سيسكو الأمريكية للشبكات. بروتوكول نصف القطر (RADIUS)خدمة المستخدم لمصادقة الاتصال عن بُعد (RADIUS) عبارة عن بروتوكول AAA كامل يشيع استخدامه من قِبل مزود خدمة الإنترنت. معظم بيانات الاعتماد تعتمد على تركيبة اسم المستخدم وكلمة المرور، وهي تستخدم بروتوكول NAS وUDP للنقل.[7] قطر الدائرة (DIAMETER)تم تطوير بروتوكول قطر الدائرة (DIAMETER) من RADIUS ويتضمن العديد من التحسينات مثل استخدام بروتوكول نقل TCP أو SCTP أكثر موثوقية وأمان أعلى بفضل TLS.[8] بروتوكولات أخرى Kerberos هو نظام مصادقة مركزي للشبكة تم تطويره في معهد ماساتشوستس للتكنولوجيا ومتاح كتطبيق مجاني من معهد ماساتشوستس للتكنولوجيا ولكن أيضاً متاح في العديد من المنتجات التجارية. إنها طريقة المصادقة الافتراضية في نظام التشغيل Windows 2000 والإصدارات الأحدث. عملية المصادقة نفسها أكثر تعقيداً مما كانت عليه في البروتوكولات السابقة - حيث يستخدم Kerberos تشفير المفتاح المتماثل، ويتطلب طرفاً موثوقاً به ويمكنه استخدام تشفير المفتاح العام أثناء مراحل معينة من المصادقة إذا لزم الأمر.[9][10][11] قائمة بروتوكولات المصادقة المختلفة

إنظر أيضاًالمراجع

|