|

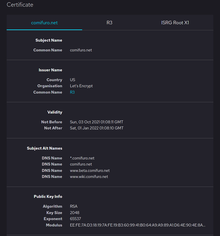

Sertifikat digital Public key certificate atau lebih dikenal dengan nama Sertifikat digital merupakan dokumen dalam bentuk elektronik yang digunakan untuk membuktikan kepemilikan sebuah perangkat menggunakan public key.[1] Sertifikat digital menampilkan beberapa informasi seperti informasi kunci, identitas pemiliknya, serta tanda tangan digital dari suatu organisasi yang memverifikasi sertifikat. Dengan memiliki tanda tangan yang valid, perangkat lunak yang memeriksa sertifikat dapat mempercayai asal dari sertifikat tersebut. Dengan kunci tersebut dapat digunakan untuk berkomunikasi secara aman dengan pemilik sertifikat. Dalam enkripsi email, penandatanganan kode , dan sistem tanda tangan elektronik, subjek sertifikat biasanya adalah orang atau organisasi. Namun, dalam Transport Layer Security (TLS), yang membutuhkan sertifikat digital ini biasanya adalah komputer atau perangkat lain, meskipun sertifikat TLS dapat mengidentifikasi organisasi atau individu, selain peran inti mereka dalam mengidentifikasi perangkat. TLS atau Secure Sockets Layer (SSL). Salah satu contoh sertifikat digital yakni HTTPS , protokol agar dapat menjelajahi web dengan aman . Format paling umum untuk sertifikat kunci publik ditentukan oleh X.509.[2] Karena X.509 sangat umum, formatnya dibatasi lebih lanjut oleh profil yang ditentukan untuk kasus penggunaan tertentu, seperti Infrastruktur Kunci Publik (X.509) seperti yang didefinisikan dalam RFC 5280. Jenis sertifikat Di TLS (pengganti yang diperbarui untuk SSL), server diperlukan untuk menampilkan sertifikat sebagai bagian dari persiapan koneksi awal. Pengguna terhubung ke server untuk melakukan algoritma sertifikasi jalur validasi :

Nama host utama ( nama domain situs web) terdaftar sebagai Common Name di bagian Subject sertifikat.Sertifikat mungkin berlaku untuk beberapa hostnames (beberapa situs web). Sertifikat tersebut biasanya disebut sertifikat Nama Alternatif Subjek (SAN) atau Unified Communications Certificates (UCC). Sertifikat ini berisi bidang Nama Alternatif Subjek , meskipun banyak CA juga akan memasukkannya ke bidang Subject Common Name untuk kompatibilitas ke belakang. Jika beberapa nama host berisi tanda bintang (*), sertifikat juga bisa disebut sertifikat wildcard . Server TLS dapat dikonfigurasi dengan sertifikat yang ditandatangani sendiri. Jika demikian, klien biasanya tidak dapat memverifikasi sertifikat, dan akan menghentikan koneksi kecuali pemeriksaan sertifikat dinonaktifkan. Sesuai dengan aplikasi, sertifikat SSL dapat diklasifikasikan menjadi tiga jenis: [3]

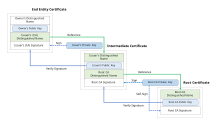

Sertifikat klien TLS / SSLSertifikat klien kurang umum dibandingkan sertifikat server, dan digunakan untuk mengautentikasi klien yang terhubung ke layanan TLS, misalnya untuk menyediakan kontrol akses. Karena sebagian besar layanan memberikan akses ke individu, bukan perangkat, sebagian besar sertifikat klien berisi alamat email atau nama pribadi, bukan nama host. Selain itu, karena otentikasi biasanya dikelola oleh penyedia layanan, sertifikat klien biasanya tidak dikeluarkan oleh CA publik yang menyediakan sertifikat server. Sebaliknya, operator layanan yang memerlukan sertifikat klien biasanya akan mengoperasikan CA internalnya sendiri untuk menerbitkannya. Sertifikat klien didukung oleh banyak browser web, tetapi sebagian besar layanan menggunakan kata sandi dan cookie untuk mengautentikasi pengguna, bukan sertifikat klien. Sertifikat klien lebih umum dalam sistem RPC , yang digunakan untuk mengautentikasi perangkat guna memastikan bahwa hanya perangkat resmi yang dapat melakukan panggilan RPC tertentu. Sertifikat emailDalam protokol S / MIME untuk email aman, pengirim perlu menemukan kunci publik mana yang akan digunakan untuk penerima tertentu. Mereka mendapatkan informasi ini dari sertifikat email. Beberapa otoritas sertifikat yang dipercaya secara publik menyediakan sertifikat email, tetapi lebih umum S / MIME digunakan saat berkomunikasi dalam organisasi tertentu, dan organisasi tersebut menjalankan CA-nya sendiri, yang dipercaya oleh peserta dalam sistem email tersebut. Sertifikat EMVKartu pembayaran EMV telah dimuat sebelumnya dengan sertifikat penerbit kartu, yang ditandatangani oleh otoritas sertifikat EMV untuk memvalidasi keaslian kartu pembayaran selama transaksi pembayaran. Sertifikat EMV CA dimuat di terminal kartu ATM atau POS dan digunakan untuk memvalidasi sertifikat penerbit kartu. Sertifikat penandatanganan kodeSertifikat juga dapat digunakan untuk memvalidasi tanda tangan pada program untuk memastikan tidak dirusak selama pengiriman. Sertifikat yang memenuhi syaratSertifikat yang mengidentifikasi seseorang, biasanya untuk keperluan tanda tangan elektronik . Ini paling sering digunakan di Eropa, di mana peraturan eIDAS menstandarkannya dan membutuhkan pengakuannya. Sertifikat rootSertifikat yang ditandatangani sendiri yang digunakan untuk menandatangani sertifikat lain. Juga terkadang disebut jangkar kepercayaan . Sertifikat menengahSertifikat yang digunakan untuk menandatangani sertifikat lain. Sertifikat perantara harus ditandatangani oleh sertifikat perantara lain atau sertifikat akar. Entitas akhir atau sertifikat daunSertifikat apa pun yang tidak dapat digunakan untuk menandatangani sertifikat lain. Misalnya, server TLS / SSL dan sertifikat klien, sertifikat email, sertifikat penandatanganan kode, dan sertifikat yang memenuhi syarat adalah semua sertifikat entitas akhir. Sertifikat yang ditandatangani sendiriSertifikat dengan subjek yang cocok dengan penerbitnya, dan tanda tangan yang dapat diverifikasi dengan kunci publiknya sendiri. Sebagian besar jenis sertifikat dapat ditandatangani sendiri. Sertifikat yang ditandatangani sendiri juga sering disebut sertifikat minyak ular untuk menekankan ketidakpercayaannya. Tingkat validasiValidasi domainPenyedia sertifikat akan menerbitkan sertifikat yang divalidasi domain (DV) kepada pembeli jika pembeli dapat mendemonstrasikan satu kriteria pemeriksaan: hak untuk mengelola secara administratif domain DNS yang terpengaruh. Validasi organisasiPenyedia sertifikat akan menerbitkan sertifikat kelas validasi organisasi (OV) kepada pembeli jika pembeli dapat memenuhi dua kriteria: hak untuk mengelola nama domain secara administratif, dan mungkin, keberadaan organisasi yang sebenarnya sebagai badan hukum. Penyedia sertifikat menerbitkan kriteria pemeriksaan OV melalui kebijakan sertifikatnya . Validasi diperpanjangUntuk memperoleh sertifikat Extended Validation (EV), pembeli harus meyakinkan penyedia sertifikat tentang identitas hukumnya, termasuk pemeriksaan verifikasi manual oleh manusia. Seperti sertifikat OV, penyedia sertifikat menerbitkan kriteria pemeriksaan EV-nya melalui kebijakan sertifikatnya . Hingga tahun 2019, browser utama seperti Chrome dan Firefox umumnya menawarkan indikasi visual identitas hukum kepada pengguna saat situs memberikan sertifikat EV. Ini dilakukan dengan menunjukkan nama resmi sebelum domain, dan warna hijau cerah untuk menyoroti perubahan. Sebagian besar browser tidak lagi menggunakan fitur ini tidak memberikan perbedaan visual kepada pengguna tentang jenis sertifikat yang digunakan. Perubahan ini mengikuti masalah keamanan yang diajukan oleh ahli forensik dan upaya yang berhasil untuk membeli sertifikat EV untuk meniru organisasi terkenal, membuktikan ketidakefisienan indikator visual ini dan menyoroti potensi penyalahgunaan. Struktur sertifikatBerikut adalah beberapa kolom paling umum dalam sertifikat. Sebagian besar sertifikat berisi sejumlah bidang yang tidak terdaftar di sini. Perhatikan bahwa dalam kaitannya dengan representasi X.509 sertifikat, sertifikat tidak "datar" tetapi berisi bidang ini yang bertingkat dalam berbagai struktur dalam sertifikat.

Penyelenggara Sertifikasi Elektronik di IndonesiaPSrE INDUK merupakan singkatan dari Penyelenggara Sertifikat Elektronik Induk atau Certification Authority (CA). PSrE INDUK dikelola Direktorat Pengendalian Aptika, Kementerian Kominfo sebagai Penyelenggara Sertifikat Elektronik Induk atau Root CA. Root CA/PSrE merupakan lembaga yang berperan untuk menerbitkan dan menandatangani sertifikat digital untuk membuktikan keasliannya serta memeriksa masa kedaluwarsa sertifikat. Sistem Verifikasi Online merupakan sertifikat dalam bentuk digital dengan mencantumkan tandatangan digital dengan tujuan dapat menjaga keaslian sertifikat digital .[4][5] Referensi

|